Dans la nuit de vendredi à samedi, un problème de transport s’est déclenché sur la zone de Taingy. La supervision n’a rien vu mais impossible d’accéder à internet depuis Taingy, Andryes et Grandchamp.

Samedi matin, une route de contournement a été mise en route afin d’éviter de mobiliser du temps dans le weekend. Les membres de ces secteurs ont pu ressentir un ralentissement entre samedi matin et dimanche soir.

Après investigation, il semble que le routeur L2TP de Taingy ait été piraté vers 3h samedi matin. Le « pirate », probablement mal réveillé, a mis partiellement hors service le routeur. Nous avons collecté l’ensemble des informations possibles, avons trouvé des traces de tentatives sur un autre routeur du réseau. Après vérification de l’ensemble, cette tentative semble avoir ciblé un modèle bien particulier de routeur (il n’y en a que 4 sur le réseau de SCANI de ce modèle). Ils ont tous été vérifiés, et, par précaution, l’ensemble des mots de passe d’accès à l’ensemble des routeurs ont été changés.

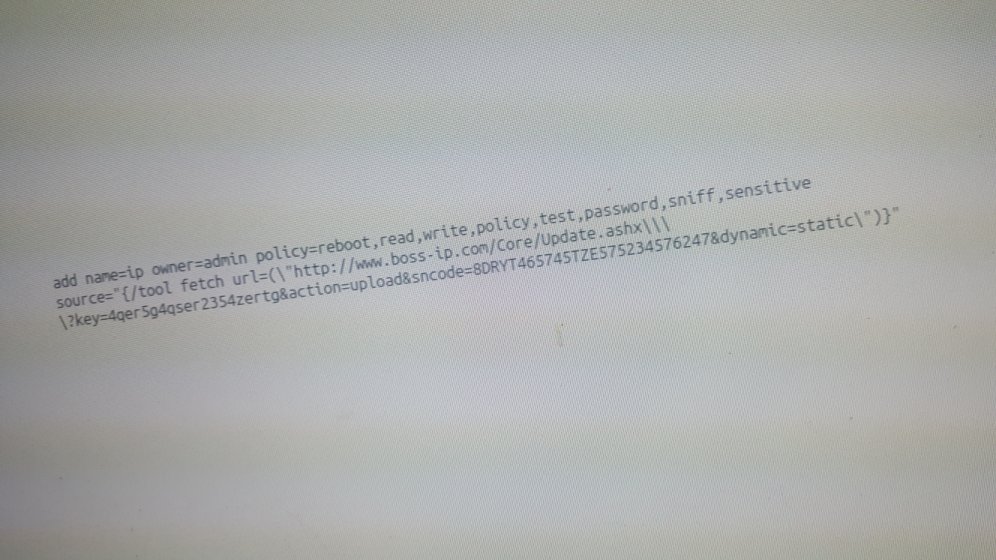

L’attaque semble avoir eu pour objectif d’enrôler les routeurs dans un « botnet » afin de mener, plus tard, des actions de saturation ailleurs sur internet. Aucun dispositif logiciel d’écoute ou de renvoi du trafic n’a été trouvé.

Pour les technophiles curieux, voici le forensic un peu plus complet :

- Les deux routeurs concernés sont les premiers Mikrotik à avoir étés installés sur le réseau de SCANI

- Il était question qu’ils servent de test pendant quelques jours et nous n’avions, alors, pas pris la peine de les mettre à jour

- Ils ont été, fin mars, victimes du botnet Hajime (plus d’infos par ici) de façon dormante

- Le 24 mai, les propriétaires du botnet ont déclenché une seconde phase d’infection

- Samedi matin, ils ont manifestement apporté des corrections à leurs outils, entraînant l’indisponibilité du routeur de Taingy

- Dimanche soir, nous avons contrôlé l’ensemble des historiques de modifications qui ont eu lieu sur les routeurs pour constater qu’il n’y avait que ces deux là qui étaient concernés

- Les outils déployés lors de ces infections avaient la possibilité de transmettre les mots de passes utilisés pour se connecter aux routeurs, ils ont donc été changés sur les deux infectés et préventivement sur l’ensemble du réseau